Hoe Istio ambient mode de uitrol van Istio voor ACA-klanten zal versnellen

In april 2025 bezocht het ACA Cloud-team Kubecon + CloudNativeCon 2025 in Londen. In deze blog delen we de belangrijkste inzichten van de conferentie, met een focus op Istio ambient mode. We leggen uit hoe deze nieuwe modus het gebruik van Istio aanzienlijk eenvoudiger maakt en de adoptie ervan bij ACA en onze klanten flink zal versnellen.

Wat is Istio?

Istio fungeert als een soort tussenlaag tussen de verschillende applicaties (diensten) binnen een Kubernetes-cluster. Hierdoor verloopt elk verzoek via een component van Istio. Deze communicatielaag tussen alle applicaties wordt ook wel een service mesh genoemd.

Istio biedt geavanceerd verkeerbeheer, beveiliging, inzicht in wat er gebeurt (observability) en maakt de onderlinge communicatie tussen applicaties eenvoudiger.

Traffic management

Met Istio kunnen ontwikkelaars het verkeer tussen verschillende versies van hun diensten eenvoudig routen, verdelen en controleren.

Security

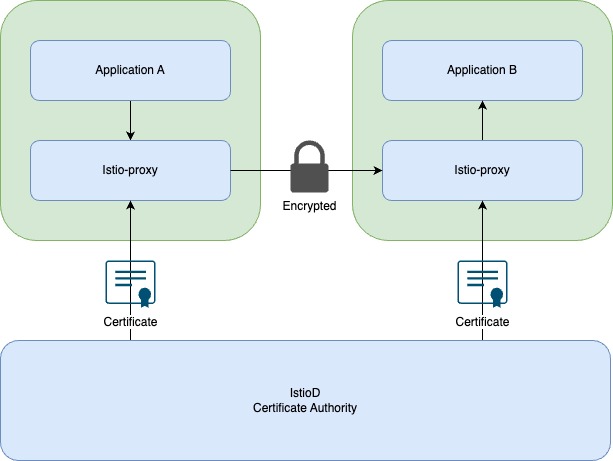

Istio zorgt voor veilige communicatie tussen diensten dankzij ingebouwde mTLS-versleuteling, Role-Based Access Control (RBAC) en gecentraliseerde authenticatiebeleid. En dat zonder dat je je op applicatieniveau zorgen hoeft te maken over certificaten of beveiligingslogica.

Inzicht en monitoring (observability)

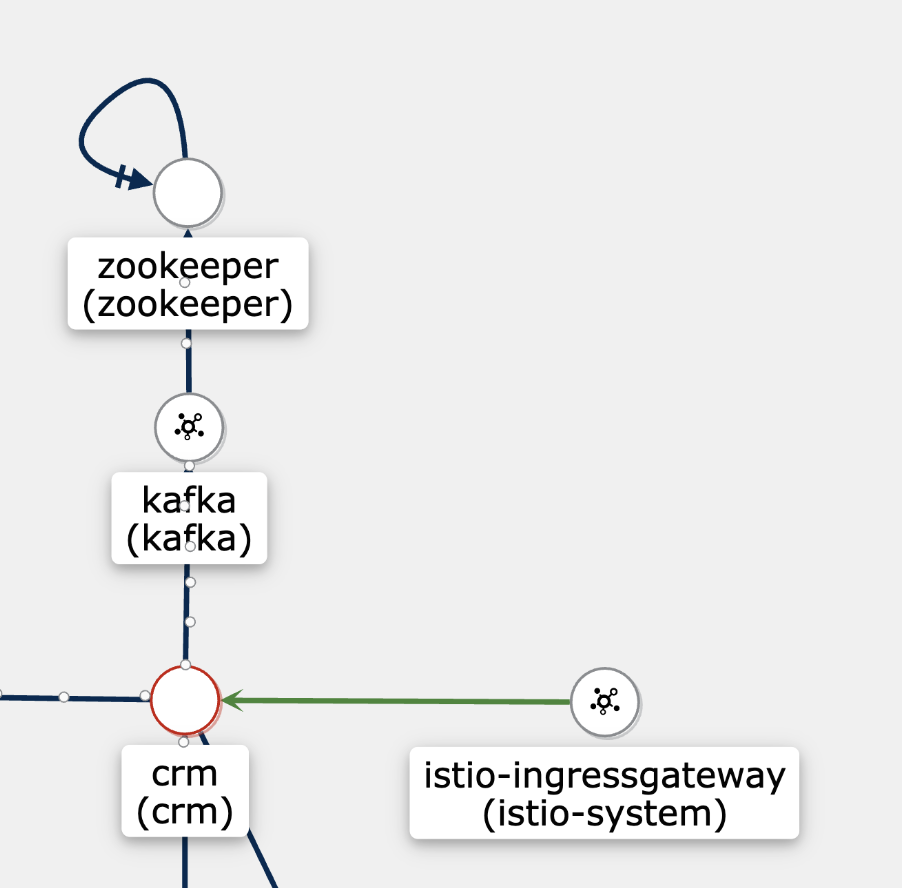

Dankzij ingebouwde monitoringtools biedt Istio uitgebreide inzichten via metrics, logs en traces. Zo krijg je een duidelijk beeld van hoe diensten presteren en met elkaar communiceren. IT-teams kunnen hierdoor snel knelpunten opsporen en problemen oplossen in complexe omgevingen.

Vereenvoudigde communicatie

Istio abstraheert de communicatie tussen diensten, waardoor netwerkproblemen uit de applicatiecode worden gehaald. Ontwikkelaars kunnen zich richten op het bouwen van functionaliteit, terwijl de service mesh automatisch zorgt voor routering, beveiliging en betrouwbaarheid.

Meer weten over Istio? Bekijk ook onze andere blogs:

- Istio Service Mesh: wat is het en wat zijn de voordelen

- Hoe installeer je Istio Service Mesh: een uitgebreid stappenplan

Voor alle officiële documentatie, ga naar https://istio.io/latest/.

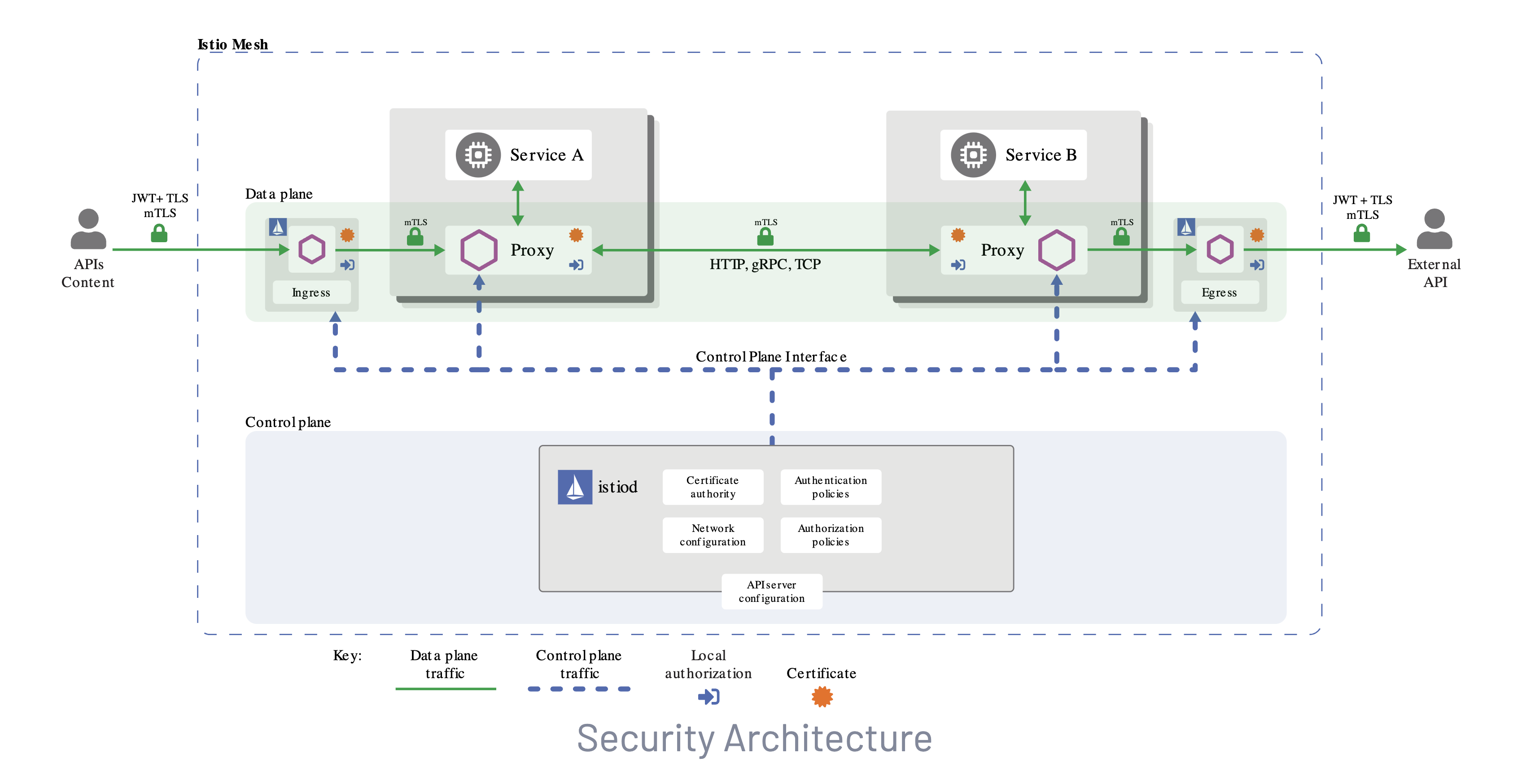

Het huidige ontwerp van Istio en de beperkingen ervan

Istio zorgt ervoor dat elk verzoek binnen het cluster via een van zijn componenten loopt – meestal de Envoy proxy. Dit stelt Istio in staat om elk verzoek te inspecteren, beheren en beveiligen. Dit is cruciaal voor functies zoals request tracing en het afdwingen van versleutelde communicatie tussen diensten.

Een volledig verzoek doorloopt de volgende stappen:

- Het verkeer komt binnen via de ingress gateway.

- De ingress gateway stuurt het verkeer door naar de sidecar proxy van applicatie 1 (Service A).

- Het verkeer gaat vervolgens via de sidecar proxy van applicatie 2 (Service B).

- Tot slot verlaat het verkeer het cluster via de egress gateway.

Alle gateways en sidecars draaien op de envoy proxy. De sidecar containers van envoy draaien mee binnen de Kubernetes-pod van elke applicatie.

Nadelen van het sidecar-model

Istio is een krachtig hulpmiddel dat veel voordelen biedt, maar het huidige sidecar-model brengt ook enkele nadelen met zich mee:

- Veel resources nodig: Elke pod draait zijn eigen Envoy proxy, wat veel CPU en geheugen kost.

- Complexe updates: Elke wijziging aan de proxy vereist het herstarten van pods.

- Niet geschikt voor Kubernetes Jobs: Sidecars blijven draaien, zelfs nadat een job is afgerond.

- Beperkte afstemming van resources: Je kunt de proxy niet afzonderlijk configureren per applicatie.

Ondanks deze beperkingen heeft ACA Istio succesvol uitgerold in enkele klantomgevingen.

En met het nieuwe ontwerp dat eraan komt, kunnen veel van bovenstaande knelpunten mogelijk worden opgelost.

Meerwaarde van Istio voor ACA en haar klanten

Voor we dieper ingaan op het vernieuwde ontwerp met ambient mode, lichten we graag eerst toe welke Istio-functionaliteiten wij het meest benutten – en waarom.

Traceerbaarheid en inzicht (observability)

Met Istio kunnen we verzoeken van begin tot eind volgen. Dat helpt ons om:

- De stroom van services visueel in kaart te brengen

- Verschillende versies van uitgerolde applicaties te monitoren

- Knelpunten en prestatieproblemen snel te detecteren

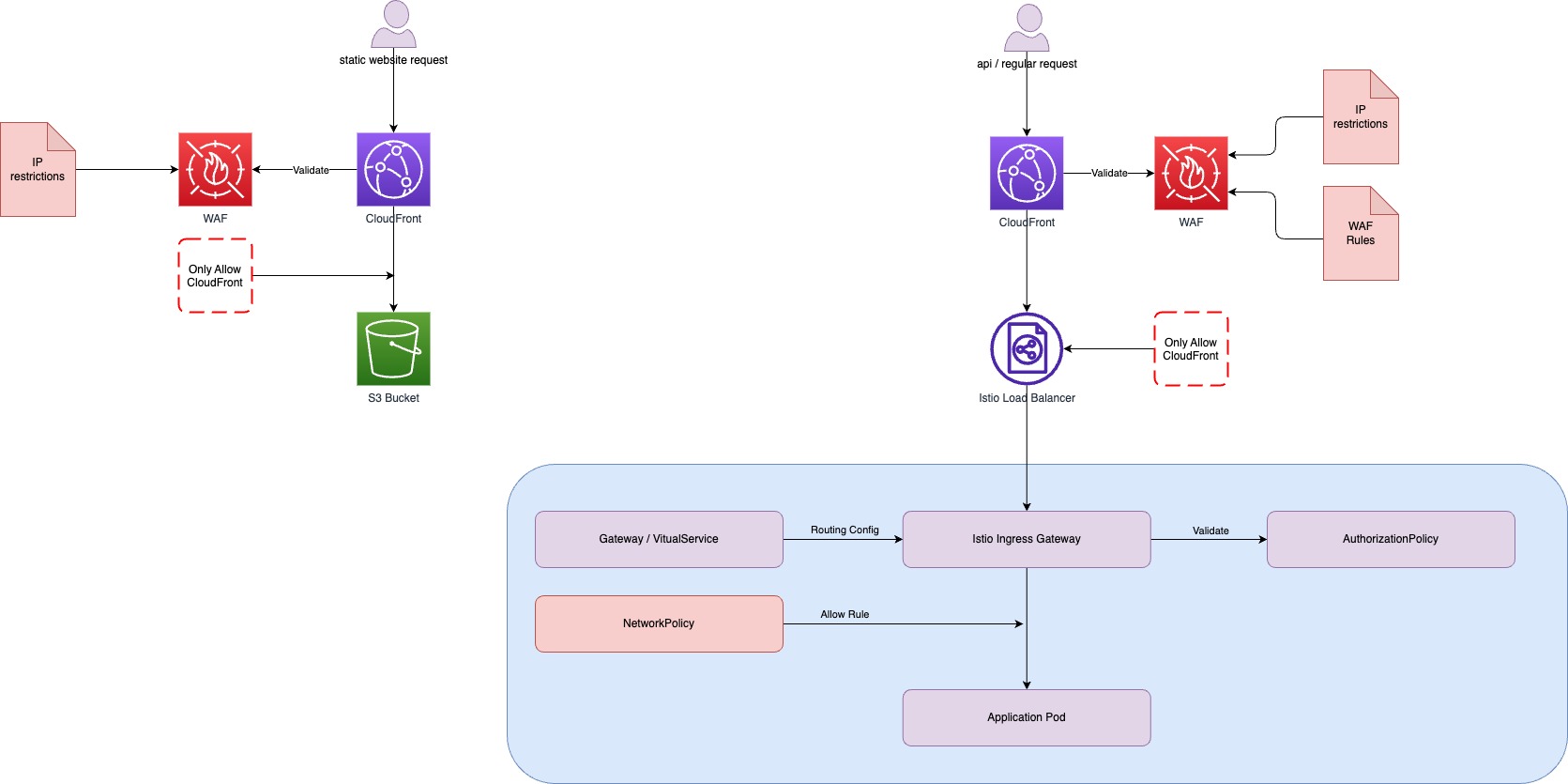

Sterke beveiliging op cluster-niveau

In omgevingen zonder Istio is het vaak nodig om certificaten handmatig te beheren op zowel de ingress controller als op applicatieniveau. Met Istio is dat niet nodig: alle communicatie tussen pods en nodes wordt standaard versleuteld. Dit voldoet aan strenge regelgeving (zoals NIS2) en voorkomt dat elke applicatie apart een TLS-configuratie nodig heeft.

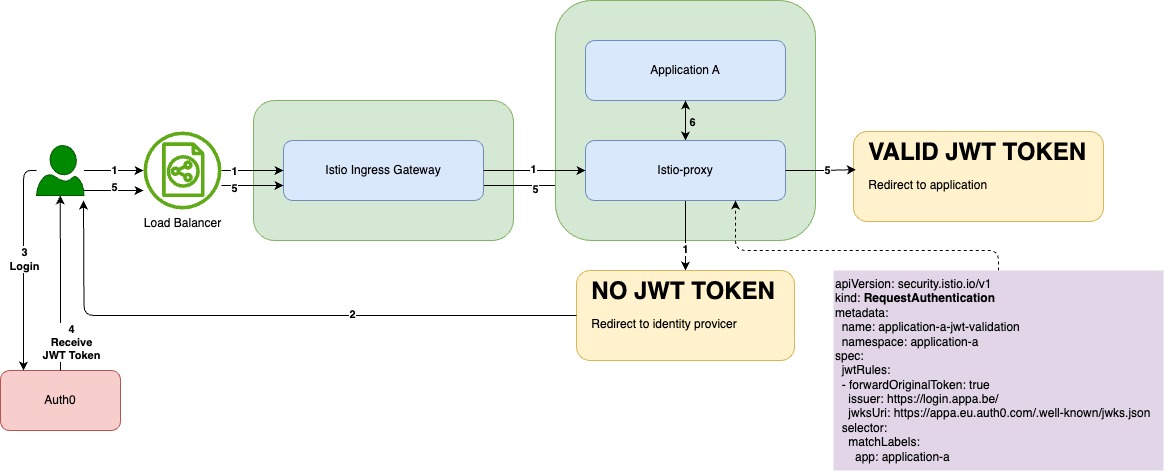

Eenvoudigere authenticatie

Istio maakt ook ons ontwikkelproces een stuk eenvoudiger. Voor een van onze klanten hebben we alle authenticatie-instellingen overgeheveld naar Istio, met behulp van RequestAuthentication-objecten. Istio handelt de authenticatie met Auth0 af via JWT-tokens.

Daardoor hoeft authenticatie niet meer in de applicatie zelf ingebouwd te worden. Dat betekent minder code en snellere ontwikkeling. Bovendien zorgt Istio ervoor dat authenticatie overal op een consistente manier wordt toegepast.

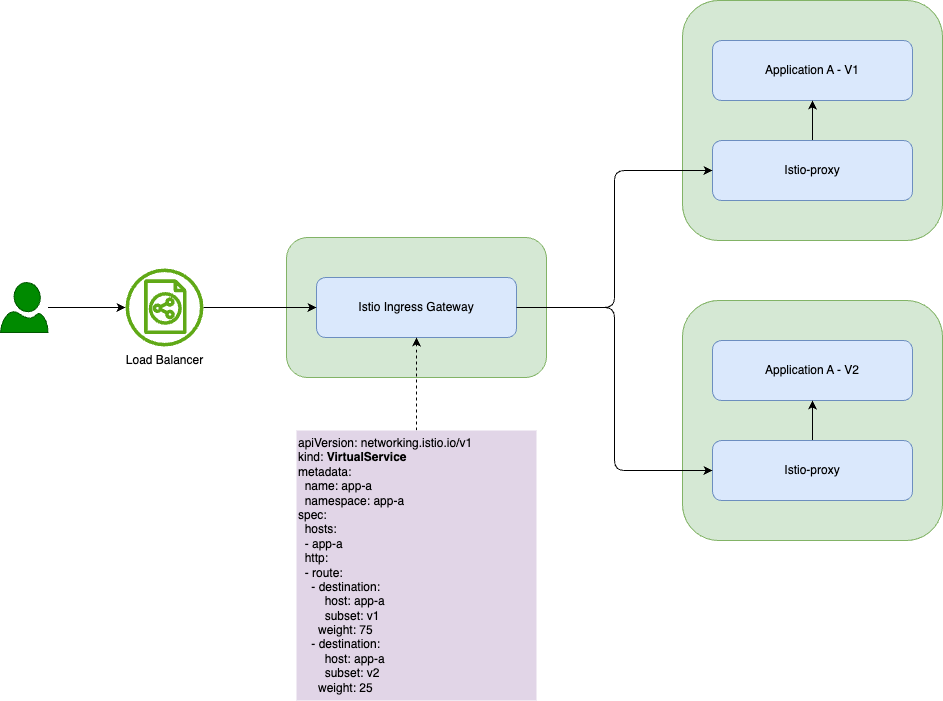

Toekomstbestendige verkeerscontrole

Istio biedt ook extra mogelijkheden voor het beheren van verkeer, zoals:

- Blue/green deployments

- Feature flags

- Weighted routing

Hoewel we deze functies tot nu toe nog niet actief hebben ingezet, is het handig dat ze beschikbaar zijn voor wanneer onze behoeften veranderen of uitbreiden.

Ambient mode: de toekomst van Istio

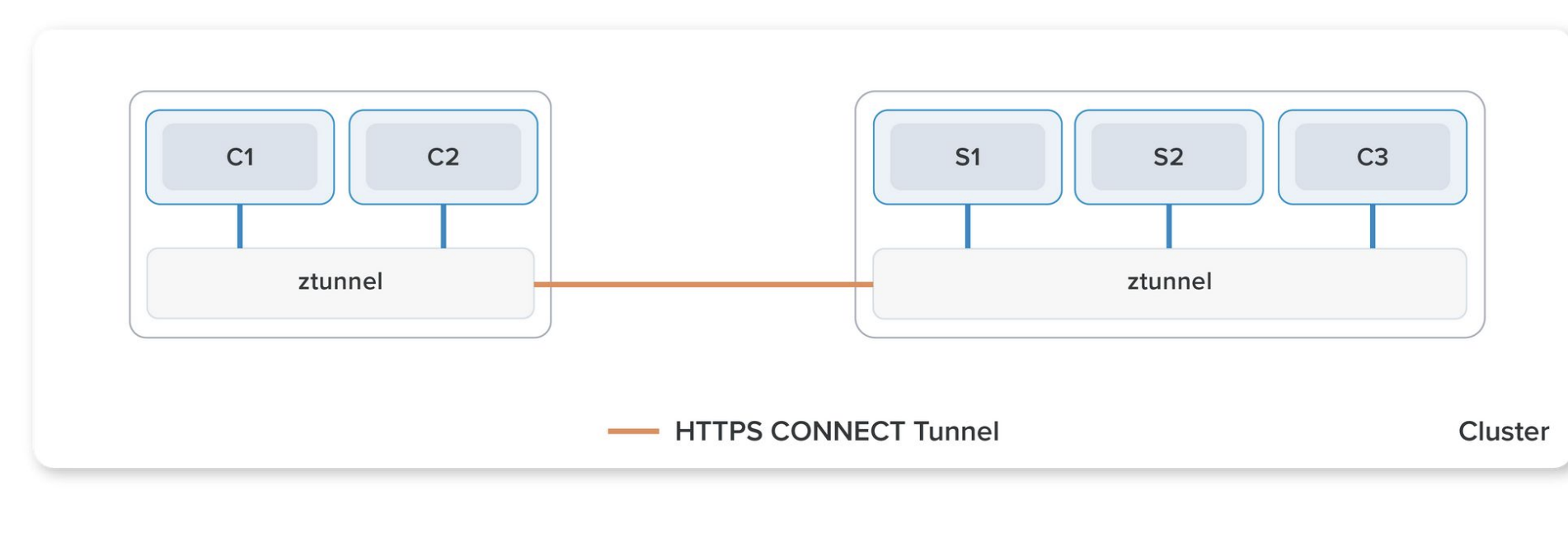

Zoals eerder vermeld, brengt het huidige sidecar-model van Istio enkele nadelen met zich mee. Ambient mode is ontwikkeld om een nieuw architectuurmodel te introduceren waarin een extra laag wordt toegevoegd die de sidecars vervangt.

Wat is Istio ambient mode?

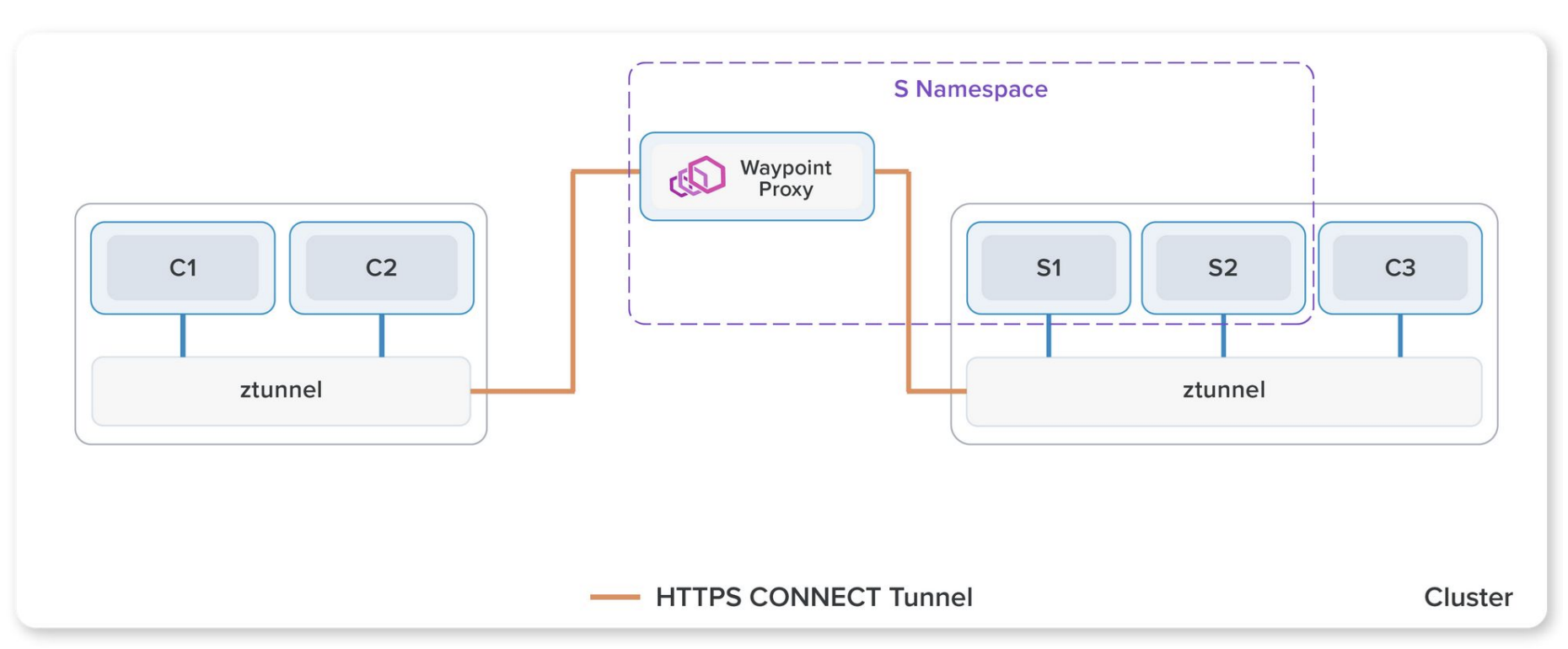

Ambient mode voert een nieuw component in: de ztunnel (Zero Trust Tunnel), die draait op elke Kubernetes-node. Deze ztunnel regelt:

- mTLS-versleuteling

- Basis L4-traffic policies (zoals authenticatie, autorisatie en telemetry)

Alle verkeer in het cluster loopt voortaan via deze laag – zelfs als het verkeer tussen containers op dezelfde node plaatsvindt.

Heb je Layer 7-functionaliteit nodig, zoals geavanceerde verkeerscontrole?

Dan moet je aanvullend een waypoint proxy inzetten. Dit is een envoy proxy die dezelfde geavanceerde verkeersfuncties biedt als in het traditionele sidecar-model.

Zelfde features, eenvoudiger updates

Ambient mode verbruikt minder resources en koppelt Istio los van de applicaties zelf. Daardoor zijn upgrades of configuratiewijzigingen mogelijk zonder dat applicaties opnieuw opgestart hoeven te worden.

Nog beter: ambient mode behoudt alle krachtige functies die we gewend zijn van het sidecar-model.

Van sidecars naar ambient mode

Hoewel ambient mode een veelbelovende stap vooruit is, bevindt het zich nog in actieve ontwikkeling. De traditionele sidecar-opzet blijft voorlopig volledig ondersteund, en niet alle functies zijn al overgezet. Voor de meest actuele status kun je terecht op de officiële documentatie van Istio.

Wij kijken ernaar uit om onze bestaande omgevingen geleidelijk over te zetten naar ambient mode, en om Istio te introduceren in clusters waar nog geen service mesh wordt gebruikt.

Blijf ons volgen—binnenkort delen we meer over onze ervaringen!

Benieuwd wat Istio ambient mode voor jouw omgeving kan betekenen?

Of je nu voor het eerst overweegt om met Istio aan de slag te gaan, of je bestaande setup wilt moderniseren, onze cloudexperts denken graag met je mee.